Vieta

VIDEO IERAKSTI

Tehniskā sesija "CyberShock", 4.oktobris

https://www.youtube.com/watch?v=-70Mlkmtdds

Tehniskā sesija "CyberShock", 5.oktobris

https://www.youtube.com/watch?v=iBSj9NMTUwQ

04. un 05. oktobris | 2022

Konferences laika josla == Austrumeiropas vasaras laiks (UTC+3)

Tiešsaistē - CERT.LV lapa (URI TBD)

Klātienē - ierobežots vietu skaits, 4.oktobris, H206 konferenču zāle, Aisteres iela 2, Rīga, LV-1007, Latvija.

Tēmu diskusijas un jautājumi lektoriem -> Discord platformā

Programma

4.oktobris

14:00 - 14:05 -> Atklāšanas uzruna, Dr. Bernhards 'BB'

Blumbergs

(LV);

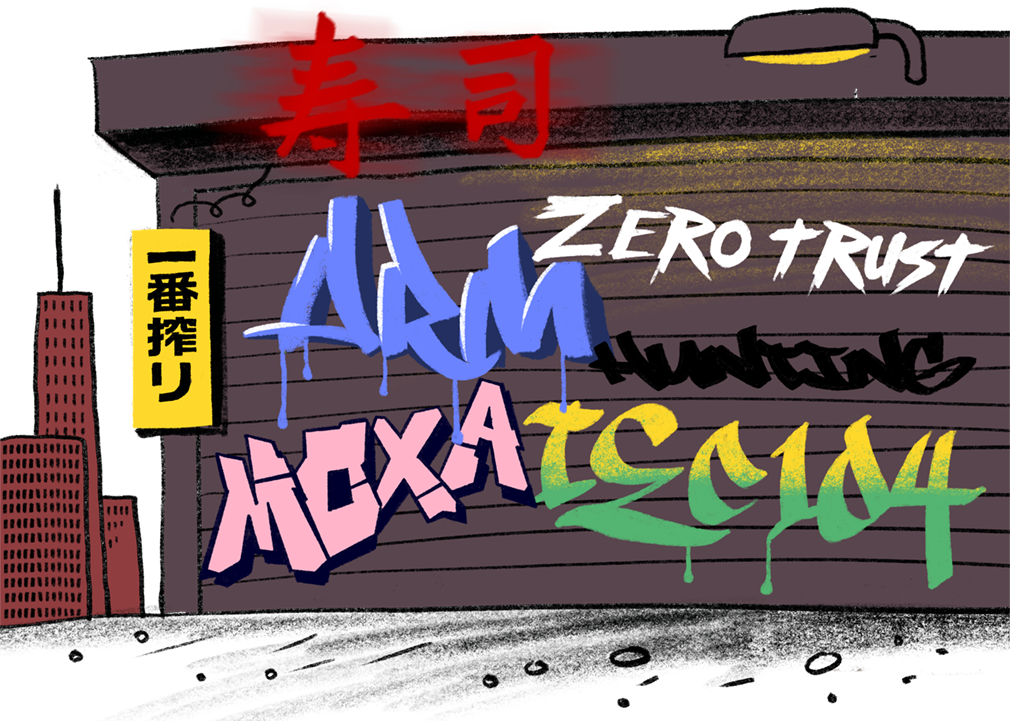

14:05 - 14:55 -> Veidojot drošu un pieejamu infrastruktūru, balstoties uz nulles uzticamības principu (Zero Trust),

Jamie Bodley Scott (UK),

Zero Trust [ZT] ir drošības sistēma, kas prasa, lai lietotāji neatkarīgi no tā, no kurienes tie pieslēdzas, tiktu autentificēti, autorizēti un nepārtraukti pārbaudīti, vai nav notikušas jebkādas izmaiņas viņu statusā. Pēc tam piekļuvi var piešķirt izvēlētajām lietojumprogrammām, ja tiek saglabāts esošais statuss. Zero Trust pieņem, ka nav tradicionālās robežas un ka lietojumprogrammas var būt vietējas, attālinātas, "mākonī" vai jebkurā to kombinācijā. Kādus pasākumus var veikt, lai nodrošinātu, ka ZT infrastruktūra ir (ļoti) pieejama [HA]? Šajā prezentācijā tiks aplūkoti daudzi HA ZT ieviešanas aspekti, sākot no paša sākuma (vienas pakotnes autorizācijas) līdz pat sekām (uzraudzībai un žurnālfailiem).

15:00 - 15:50 -> Bēgšana no izolētām vidēm, Mikko Kenttälä (FI),

Mēs joprojām lielā mērā paļaujamies uz izolāciju un "tukšumiem" kā drošības kontroli OT, bankās, veselības aprūpes un kritisko sistēmu tīklos. Pamatojoties uz mūsu pieredzi, vairāk nekā 80 % kritisku sistēmu/tīklu ir noplūdes, neraugoties uz izolācijas mēģinājumiem. Es iepazīstināšu jūs ar galvenajiem tehniskajiem un netehniskajiem iemesliem, kāpēc tas tā notiek.

16:00 - 16:50 -> Moxa NPort neautentificēts pakalpojuma atteikums, Casper Bladt (DK),

Moxa NPort produktā tika atklāta kritiska DoS ievainojamība, un šajā prezentācijā es pastāstīšu par to, kā mēs risinājām šo problēmu un kā atklājām šo ievainojamību. Es izskaidrošu to, kā šo ievainojamību teorētiski varētu eskalēt līdz attālinātai koda izpildei. Es iepazīstināšu arī ar šīs ievainojamības iespējamo ietekmi un to, kā mēs sadarbojāmies ar tās ražotāju, lai to novērstu.

17:00 - 17:50 -> Assemblyline - Failu šķirošana un ļaunatūru analīze lielā apjomā, Jean-Pierre Vigneault & Kevin Hardy-Cooper (CA),

Mēs iepazīstināsim ar vairākām jaunajām funkcijām un svarīgākajām Assemblyline 4 koncepcijām. Izmantojot ļaunatūru paraugus, demonstrēsim rekursīvās failu analīzes nozīmi, apvienojot to ar dažādiem informācijas drošības kopienas un drošības risinājumu izstrādātāju rīkiem. Mēs skaidrosim, cik būtiski ir spēt ātri integrēt jaunas atklāšanas iespējas, lai efektīvi reaģētu uz jaunākajām tehnikām - piemēram, neseno tendenci izmantot .iso un .lnk failus.

17:50 - 18:00 -> Noslēguma uzruna un CTF 1. dienas kopsavilkums, Dr. Bernhards 'BB' Blumbergs (LV).

5.oktobris

14:00 - 14:05 -> Atklāšanas uzruna, Dr. Bernhards 'BB'

Blumbergs

(LV);

14:05 - 14:55 -> ROP uzbrukumu veikšana Aarch64 vidē, Sascha Schirra (DE),

Mūsdienās daudzās ierīcēs, piemēram, viedtālruņos, planšetdatoros un datoros, tiek izmantoti procesori, kuru pamatā ir Aarch64 arhitektūra. Šajā tehniskajā lekcijā tiks sniegts īss ievads par Aarch64 uzbūvi, kā arī izskaidrota ROP (return oriented programming), izmantojot Aarch64, un tiks demonstrēts, kā izveidot tā saucamās ROP ķēdes.

15:00 - 15:50 -> Bluetooth dekodēšana no radio signāla, Ēriks Dobelis & Dr. Pēteris Paikens (LV),

Prezentācijas laikā mēs parādīsim, ka, izmantojot universālu SDR aprīkojumu, var ierakstīt un dekodēt Bluetooth datu plūsmu.

16:00 - 16:50 -> Finanšu ekonometrijas modeļi IEC104 uzbrukumu atklāšanai, Caleb Mathis (US),

Šajā stāstījumā tiks aplūkots IEC 104 protokola konteksts un darbības secība, kā arī izpētīts, kāpēc finanšu modeļu pielietošana var būt efektīva SCADA tīklu laika rindu analīzē. Tiks parādīts, kā GARCH un ARIMA modeļu izmantošana var palīdzēt samazināt viltus pozitīvo rezultātu skaitu. Tāpat lekcijā tiks analizētas ļaunatūras Industroyer 2 tehniskās prasības un tās darbības īpatnības.

17:00 - 17:50 -> Mans ceļojums, lai atrastu ievainojamības macOS, Mikko Kenttälä (FI),

Mans ceļojums, lai atrastu ievainojamības macOS. 2020. un 2021. gadā es atradu divas lielas macOS ievainojamības. Šajā prezentācijā es iepazīstināšu ar pilnu kompromitēšanas ķēdi, kurā ar vienu klikšķi tiek kompromitēti lietotāju sensitīvie dati. Es arī izskaidrošu savu metodoloģiju, lai atrastu loģikas kļūdas.

17:50 - 18:00 -> Noslēguma uzruna un CTF apbalvošana, Dr. Bernhards 'BB' Blumbergs (LV).

Lektori

Dr. Bernhards 'BB' Blumbergs == {CERT.LV, vadošais kiberdrošības eksperts;

Dr. Bernhards Blumbergs ir vadošais kiberdrošības eksperts Latvijas Republikas Informācijas tehnoloģiju drošības incidentu novēršanas institūcijā (CERT.LV) un bijušais tehnoloģiju pētnieks NATO Kooperatīvās kiberdrošības izcilības centrā (NATO CCD COE), kopš 2018. gada arī šī centra vēstnieks. Viņš ir pasaulē lielāko un inovatīvāko pilna spektra ofensīvo kiberoperāciju mācību "Crossed Swords" radītājs un tehniskais direktors. Viņš ir sertificēts pētnieks, kas veic ekspluatāciju izpēti un padziļinātu ielaušanās testēšanu (GXPN), industriālās kiberdrošības speciālists (GICSP) un reaģēšanas un industriālās aizsardzības eksperts (GRID). Viņam ir stabila militārā pieredze, kas vērsta uz plaša mēroga informācijas sistēmu izstrādi, administrēšanu un aizsardzību. 2019. gadā Dr. Blumbergs ieguva datorzinātņu doktora grādu kiberdrošībā Tallinas Tehniskajā universitātē, izstrādājot disertāciju par specializētu kiberdrošības sarkano komandu reaģējošām datortīklu operācijām.

}

Jamie Bodley Scott == {AppGate, vecākais produktu menedžeris;

Jamie Bodley Scott ir drošības nozares speciālists ar divdesmit gadu pieredzi šajā jomā. Sākotnēji viņš darbojās savā uzņēmumā, kur sniedza AirZip un Appgate atbalstu Apvienotajā Karalistē. Viņš bija aktīvs Jericho Forum dalībnieks un līdzautors rakstam, kas 2005. gadā ieguva Jericho Challenge balvu - "Aiziešana no ugunsmūru centrētās drošības koncepcijas". Pašlaik viņš ieņem vecākā produktu vadītāja amatu uzņēmumā Appgate, kur atbild par uzņēmuma SDP (Software Defined Perimeter) produktu piedāvājumu. Džeimijs sākotnēji ieguva elektronikas inženiera kvalifikāciju, vēlāk kļuva par sertificētu inženieri (Chartered Engineer) un sertificētu tirgvedības speciālistu (Chartered Marketeer). Viņam ir plaša pieredze dažādās jomās - no aparatūras un programmatūras izstrādes, projektu vadības, pārdošanas un mārketinga līdz kvalitātes nodrošināšanai, produktu vadībai un vispārējai vadībai. Viņš ir strādājis dažādās nozarēs - aizsardzībā, aviācijā, autobūvē, mobilajās tehnoloģijās, mazumtirdzniecībā, finanšu pakalpojumos un IT drošībā. Brīvajā laikā viņš aizraujas ar māju būvniecību un pārbūvi, kā arī ar prieku iemūžina savu pasaules redzējumu fotogrāfijās.

}

Mikko Kenttälä == {SensorFu, izpilddirektors;

Kopš sevi atceros, esmu uzlauzis, konstruējis un "bojājis" dažādas lietas, un tas pirms vairāk nekā 10 gadiem man ļāva sākt karjeru kiberdrošības jomā. Esmu veicis tehniskos drošības auditus, meklējis dažādas ievainojamības - "bug bounties" un tagad arī veidoju drošības produktus kā SensorFu izpilddirektors. Hakeru darbs joprojām man sagādā prieku, man patīk piedalīties kiberdrošības mācībās "zilajā" un "sarkanajā" komandā, un mani interesē elektronisko brīvību un privātuma aizsardzība digitālajā sabiedrībā.

}

Caleb Mathis == {SynSaber, galvenais satura inženieris;

Caleb ir galvenais satura inženieris industriālās drošības uzņēmumā Synsaber. Pēc profesijas ķīmijas inženieris, ar pieredzi naftas un gāzes nozarē, pārgāja uz elektrības nozari kā drošības analītiķis, bet pēc tam paplašināja savu darbību dažādās nozarēs, izmantojot SCADA red teaming. Pašlaik vada metožu un kontroles sistēmu pētniecību un izstrādi, koncentrējoties uz sarkano komandu pieredzes saskaņošanu ar aizsardzības atklāšanas spējām.

}

Jean-Pierre Vigneault & Kevin Hardy-Cooper == {Kanādas Kiberdrošības centra eksperti-inženieri;

Jean-Pierre Vigneault ir 16 gadu pieredze informācijas drošības jomā. Viņš ir strādājis ar Red Team vingrinājumiem, EDR (Endpoint Detection and Response) inženieriju, un pašlaik vada ļaunatūru analīzes un automatizācijas komandu Kanādas Kiberdrošības centrā (CCCS). Kevin ir sandbox tehnoloģiju eksperts CCCS. Viņš ir sniedzis ieguldījumu Cuckoo projektā un pašlaik ir viens no vadošajiem CAPE rīka izstrādātājiem.

}

Sascha Schirra == {Recurity Labs, drošības konsultants;

Sascha ir drošības konsultants uzņēmumā Recurity Labs GmbH, kura uzmanības lokā ir bināro datu izmantošana mobilajās ierīcēs. Pirms pievienošanās Recurity Labs viņš vairākus gadus strādāja Vācijas bruņotajos spēkos kā reversās inženierijas un bināro datu izmantošanas speciālists un pasniedza vairākus kursus NATO Kooperatīvās kiberdrošības izcilības centram (CCD COE).

}

Casper Bladt == {ICS Range, tehniskais vadītājs;

Ar astoņu gadu pieredzi iebūvēto un rūpniecisko vadības sistēmu (ICS) programmatūras izstrādē, Casper Bladt šobrīd apvieno savas zināšanas ICS ar kiberdrošību. 2016. gadā viņš tika uzņemts Dānijas Aizsardzības izlūkošanas dienesta Hackeracademy programmā, un vēlāk - 2018. un 2019. gadā - arī valsts hakeru komandas treniņnometnē. Pašlaik viņš ir tehniskais vadītājs ICS Range platformā - interaktīvā izglītības vidē, kurā gan "sarkanās", gan "zilās" komandas tiek izaicinātas ICS kiberdrošības jomā.

}

Dr. Pēteris Paikens == {Latvijas Universitāte, Matemātikas un informātikas institūts, vadošais pētnieks;

Pēteris ir vadošais pētnieks Latvijas Universitātes Matemātikas un informātikas institūta Mākslīgā intelekta laboratorijā, kur strādā ar lietišķās mašīnmācīšanās risinājumiem kiberdrošības un dabīgās valodas apstrādes jomā. Viņš ir arī pasniedzējs Latvijas Universitātē un Rīgas Tehniskajā universitātē. Viņa iepriekšējā profesionālā pieredze ietver konsultācijas IT drošības, programmatūras struktūras un mašīnmācīšanās pielietojumu jautājumos, kā arī desmit gadu darba pieredzi banku sektorā.

}

Ēriks Dobelis == {Latvijas Universitāte, Matemātikas un informātikas institūts, pētnieks;

Ērikam Dobelim ir ievērojama pieredze kiberdrošības jomā un šobrīd viņš strādā par pētnieku Latvijas Universitātes Matemātikas un datorzinātņu institūta Mākslīgā intelekta laboratorijā, strādājot ar projektiem, kas saistīti ar radiosignālu apstrādi.

}

CTF

CTF statuss spēle beigusies!

Pirmā vieta EVOSEC

Otrā vieta K|/|BEP BABUSHKA!

Trešā vietaWESHOWEDUP

CTF stils Jeopardy && infrastruktūras pārņemšana

CTF sākums 4.oktobrī 09:00 (UTC+3)

CTF beigas 5.oktobrī 16:00 (UTC+3)

Apstiprināto komandu skaits 40

Maksimālais dalībnieku skaits komandā 5

Apbalvošana Top trīs komandas, pamatojoties uz iegūtajiem punktiem

CTF nodrošina CybExer Technologies && CTF Tech (EE)

Infrastruktūras nodrošināšana Tet Group (LV)

Rezultātus paziņo CERT.LV